了解最新的漏洞、漏洞EXP和安全技术。

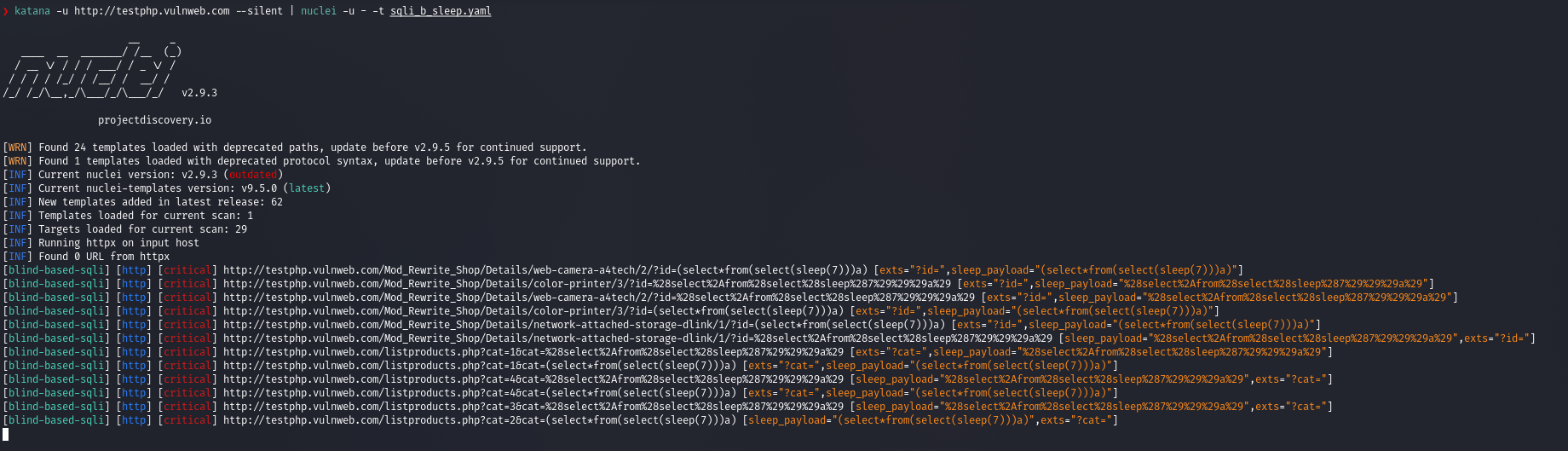

自动化SQL盲注

- 创建Nuclei模板:该文章首先介绍了如何创建一个Nuclei模板,以利用clusterbomb方法对我们感兴趣的功能点进行有效的暴力破解。

- 使用GET请求:在模板中,我们只使用GET请求。其中,{}被视为替换占位符,包括{{baseurl}}(输入到nuclei进行测试的url)、{{exts}}(在clusterbomb攻击中使用的扩展名列表)和{{sleep_payload}}(从负载列表中使用的负载)。

- payload和攻击设置:我们可以指定任何payload,并设置攻击类型和运行的线程数(以加快扫描速度)。一旦找到第一个匹配项,就停止并继续测试下一个URL。

- 匹配条件:我们使用DSL提取器获取更准确的结果。通过dsl,我们可以访问请求的持续时间以查看其需要多长时间。所有的payload都设置为七秒,因此匹配的持续时间在七到八秒之间。

- 测试脚本:我们还可以使用Nuclei和Katana结合使用,有效地识别潜在的漏洞并评估Web应用程序的安全性。这种组合方法允许进行彻底的测试,并为你攻击的目标提供有价值的见解。

- 模板和漏洞库:除了上述方法外,这些技术可以应用于各种其他漏洞和利用。为了探索更多模板并深入理解,作者推荐查看nuclei模板库。它包含了展示不同攻击类型的广泛示例。

- 使用截图:

点击前往阅读:https://ac1d.medium.com/bug-bounty-automate-blind-sqli-3dcc4fa5d5

自动化测试XSS漏洞

- 收集子域名:使用AssetFinder、SubFinder、Amass、Find-domain和Google Dorking等工具收集子域。

- 找到活跃的子域名:使用httprobe (Tomnomnom) 和 HTTPX等工具找到活跃的子域。

- 获取功能点:使用crawler和waybackurl等工具获取所有的功能点。

- 寻找XSS漏洞:在找到所有的端点后,使用qsreplace工具对所有参数进行模糊测试,以找到XSS漏洞。

- 单目标和所有功能点的测试:使用gau、cleanP、injectP、httpx和nuclei等工具对单个目标和所有端点进行测试,寻找XSS漏洞。

- 技巧:如果XSS不能通过用户界面执行,可以尝试通过API插入。然后,它可以在用户界面上触发。许多过滤器都不存在,如此可以找到漏洞。

https://medium.com/@Az3m/automation-rxss-8dc63639ae24

绕过JWT身份认证

- JWT的基本概念:Jason Web tokens(JWT)是一种流行的用户认证和授权访问资源的方式。

- 签名验证:当我们使用jwt令牌时,我们需要验证签名以确保消息自创建以来没有被修改。

- 绕过JWT认证:文章介绍了如何通过一个有缺陷的签名来绕过JWT认证。

- 修改令牌

- 使用JWT编辑器

- 移除签名

https://infosecwriteups.com/bypass-jwt-authentication-access-admin-panel-73b8d73a0f1

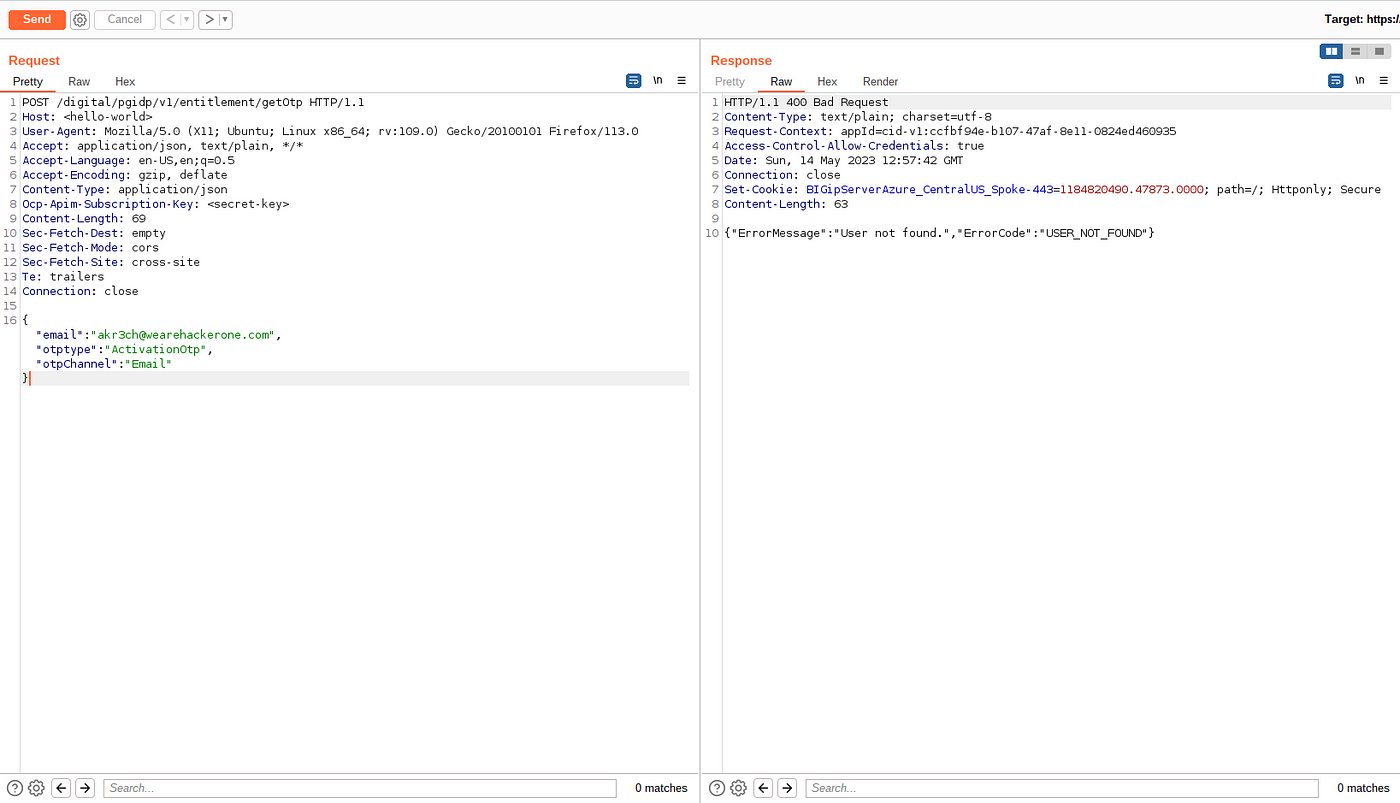

隐藏在API端点上的SQL注入漏洞

- 发现隐藏的API功能点:作者使用ffuf工具对/digital/pgidp/v1/FUZZ的API端点进行模糊测试,发现了2个隐藏的端点。

- 生成有效的HTTP POST请求:作者为

/digital/pgidp/v1/clients端点生成了一个有效的HTTP POST请求。然而,在发出请求时,他收到了一个错误消息,明确指出该端点需要一个’email’参数。 - 提供有效的参数:作者通过提供有效的参数及其对应的值来纠正HTTP请求。然而,在第二张图片中,你会注意到他在电子邮件地址的末尾添加了一个单引号(’),导致另一个错误消息。

- 发现数据库管理系统:经过几个小时的努力,作者最终发现数据库管理系统是Azure CosmosDB。因此,他构造了一个导致10秒时间延迟的有效载荷。团队接受了这个有效载荷,并获得了漏洞赏金。

https://thewh0is.medium.com/sql-injection-on-a-hidden-api-endpoint-63a04b87fbc5

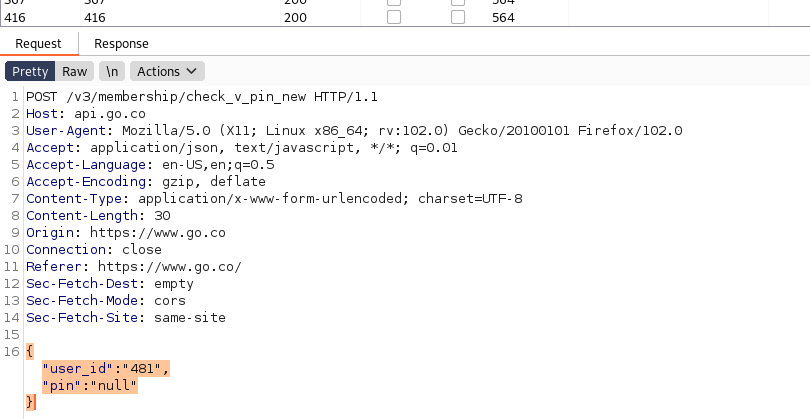

API配置问题导致信息泄露

- 漏洞描述:在POST /v3/membership/check_v_pin_new HTTP/1.1请求中发现了一个漏洞,这个请求是发送给Host: api.go.co的。通过将请求中的“user_id”参数从合法值更改为“1”,可能会泄露敏感信息,包括与user_id关联的电子邮件地址。

- 复现步骤:作者提供了重现此漏洞的步骤,包括访问特定的网址,输入有效的未注册电子邮件地址,拦截HTTP请求,然后发送请求到入侵者/重复器并开始暴力破解。

- 影响:这个漏洞可能导致大量电子邮件泄露,其中包含的个人和机密信息可能被用于恶意目的,如身份盗窃、欺诈、网络钓鱼攻击和垃圾邮件。

- 时间线:详细描述了他向GoDaddy VDP报告此问题,以及GoDaddy团队对此问题的响应和修复的过程。

https://bishal0x01.medium.com/godaddy-user-emails-leaked-due-to-api-misconfiguration-db41ca286f97

使用BurpSuite绕过2FA的技巧

- 使用BurpSuite进行漏洞挖掘

- 使用Burpsuite和其他工具配合使用

https://thexssrat.medium.com/using-burp-suite-to-bypass-2fa-practical-guide-ba628bcae90c

安全分析师必须了解的15个工具

https://osintteam.blog/15-tools-you-should-know-as-a-security-analyst-f95007e94d99

Mikrotik WebFig挖到的两个XSS漏洞

- 漏洞描述:作者在2021年8月发现了Mikrotik WebFig中的两个XSS漏洞。这两个漏洞可以结合使用,一个作为入口点,另一个使攻击持久化。这些XSS payload可以被武器化,用来添加新的管理员,删除防火墙规则等。

- 漏洞细节:作者详细描述了这两个漏洞的工作原理,包括如何利用RouterOS的skin功能和location.hash的变化来注入恶意JavaScript代码。

- 修复情况:作者提供了一个时间线,详细描述了他向Mikrotik团队报告这两个漏洞,以及Mikrotik团队对这两个漏洞的修复过程。

https://medium.com/@ivars.vids/two-xss-vulnerabilities-in-mikrotik-webfig-457a06725794