了解最新的漏洞、漏洞EXP和安全技术。

SSRF漏洞漏洞挖掘

- 开始:作者首先进行了侦查,发现应用程序使用的是运行Apache Web服务器的Ubuntu Linux。他打开网站,观察到应用程序中有一个URL字段。

- 尝试各种攻击:作者尝试了可能的LFI(本地文件包含)有效载荷,但没有成功。然后他尝试了可能的XSS(跨站脚本)有效载荷和开放重定向,但也没有成功。

- 使用SSRF:然后,作者打开了他的协作者,并生成了有效载荷并将其粘贴到URL字段。他在协作者客户端中收到了HTTP请求。

- 确认Web服务器:作者复制了起始IP并将其粘贴到浏览器中以查看响应。他得到了一些响应,这证实了他从协作者那里收到的IP属于某个Web服务器。

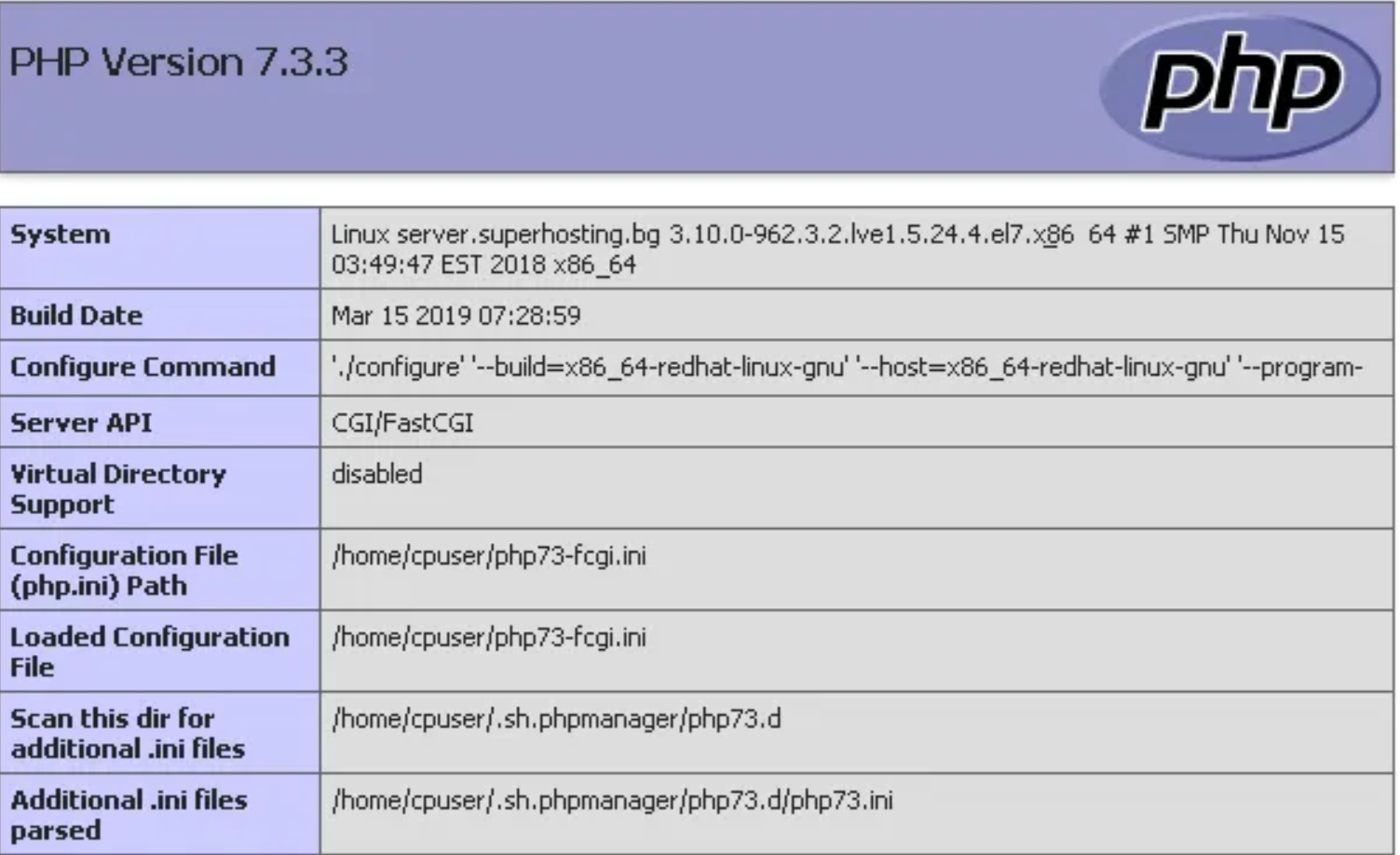

- FUZZ目录:作者立即使用起始IP FUZZ目录以查看敏感文件,他得到了许多内部文件,其中包括PHP-Info(),这是他从FUZZing中得到的敏感文件之一。

- 泄露PHP信息文件:作者在浏览器中打开了带有/2.php文件的URL,结果PHP-Info()文件被泄露。

https://cyberweapons.medium.com/blind-ssrf-php-info-disclosure-1f3c48595ae0

社工之使用Kali发送虚假短信

- 社交工程是历史上一些最大的黑客攻击的关键特征。许多初级黑客过于专注于掌握黑客技术的技术方面,而忽视了社工的力量。

- 短信消息是一种最初在1980年代开发并在1990年代首次在欧洲移动标准GSM上实施的协议,现已被实施到几乎每个移动通信协议中。它允许用户通过移动网络从一个人发送不超过160个字符的短消息(SMS是短消息服务的首字母缩写)给另一个人。

- 我们可以使用Kali Linux下载并安装Fake-SMS来发送假的短信消息。一旦下载,导航到新目录,给自己在run.sh上执行权限,然后执行脚本。然后,只需输入2即可发送短信。

- 我们可以查看Fake-SMS脚本,它是一个简单的BASH脚本,我们可以看到它使用curl命令到textbelt.com。这个脚本只是使用这个短信网站来发送短信。

- 我们可以在textbelt.com开设一个账户,每天可以发送一条假短信,或者我们可以购买积分并获得一个API密钥来使用他们的服务。

- 虽然每个黑客都希望有一个像EternalBlue那样漂亮、干净、技术先进的黑客攻击,但这通常只在有限的情况下才可能。实际上,今天几乎所有的黑客攻击都需要社交工程的元素。能够发送假短信可能是你的黑客攻击的关键元素!

https://rockyjaat111.medium.com/social-engineering-attacks-creating-a-fake-sms-message-8509388be25a

25个条件竞争漏洞赏金报告

这篇文章主要讨论了竞态条件漏洞,如何找到一个,并展示了基于这个问题的25个公开报告。以下是文章的主要要点:

- 条件竞争漏洞是一种当操作的时间影响其他操作时产生意外结果的漏洞。例如,在一个多线程应用程序中,对同一数据进行操作可能会看到这种情况。竞态条件本质上很难进行测试。

- 条件竞争漏洞通常会影响到应用数学函数的应用程序,例如金钱转账,通过应用礼品卡或折扣券修改产品价格等。

- 用户必须篡改事件的顺序才能找到条件竞争漏洞,例如在同一时刻两次应用相同的折扣码,这将导致减去两倍的相同金额,但这在很大程度上取决于后端环境。这主要会出现在多线程应用程序中。

- 文章列出了25个条件竞争漏洞的漏洞赏金报告,这些报告是通过HackerOne平台公开的,并根据他们的投票、赏金、严重性级别、复杂性和独特性进行选择的。

- 这些报告的标题包括”条件竞争漏洞在工作人员中可能导致可利用的双重释放”,”OAuth 2 API实现中的条件竞争漏洞”,”在执行重测时的条件竞争漏洞可能导致重复支付”等。

- 这些报告的赏金范围从100美元到10000美元不等,显示了这种漏洞的严重性和其在实际应用中的影响。

- 文章最后还列出了5个无赏金的条件竞争漏洞报告,这些报告虽然没有获得赏金,但也提供了有价值的信息和学习资源。

https://corneacristian.medium.com/top-25-race-condition-bug-bounty-reports-84f9073bf9e5

IDOR漏洞挖掘记录

这篇文章主要讲述了作者如何在进行常规的漏洞猎杀时,发现了一个有趣的IDOR(不安全的直接对象引用)漏洞,该漏洞使他能够读取用户与一家在线旅行公司客服团队的完整聊天记录。以下是文章的主要要点:

- 作者在浏览公司网站时,发现了一个在线聊天论坛,该论坛允许客户在线与支持团队聊天,查询自己的预订、付款、退款等问题。

- 当触发在线聊天功能时,它会发出一个HTTP请求,该请求的响应是在聊天过程中交换的对话消息。

- 作者发现,请求中的某些值是可以操作的。在进一步探索后,他意识到第一个值是客户ID,第二个值是聊天ID,这个ID在进一步分析后发现是递增的。

- 作者在寻找有效的客户ID时遇到了困难,这个ID是一个13位长的字母数字ID。他回到登录页面、个人资料部分查看,但没有找到任何有用的信息。然后他发现了“博客部分”,在那里人们分享他们的旅行故事。他打开了一个博客,发现可以在URL中看到用户ID。

- 作者复制了该用户ID,将其替换到“聊天请求”中,使用burp工具对聊天ID进行暴力破解,但他仍然无法获取任何信息。可能是因为该用户从未与支持团队进行过在线聊天。然后他打开了更多的博客,做了同样的事情,最后他能够访问到某个用户的整个聊天历史。

- 作者在2017年11月9日向相关公司报告了这个漏洞,该公司在20天后修复了这个漏洞。作者在修复后的第二天重新测试并确认了修复。一个月后,他获得了奖励和名人堂的荣誉。

常用的一些攻击技巧,SQL注入,Cookie攻击清单,XSS漏洞

这篇文章主要讲述了如何检查敏感数据是否存储在cookies中,以及可能存在的一些安全漏洞。以下是文章的主要要点:

- 作者提供了一个cookie攻击检查清单,包括检查是否有敏感信息(如电子邮件、会话ID、出生日期、移动地址、社会安全号等)存储在cookies中。

- 文章讨论了cookie长度违规可能导致缓冲区溢出的问题。如果一个cookie的长度超过了预设的长度,可能会导致缓冲区溢出攻击。

- 文章还讨论了如何尝试注入一些任意的cookies,例如使用CRLF注入攻击。有时,这可以用来提升权限,或者如果应用程序出现故障,可能会通过堆栈跟踪泄露敏感信息。

- 文章提到了如何在Cookies中注入SQL代码。有许多HTTP拦截器和HTTP编辑器可以在请求发送到服务器之前拦截HTTP请求。然后,测试人员可以在cookie字段中引入恶意的SQL语句。

- 文章还列出了其他可能的安全漏洞,包括参数污染、身份验证绕过(cookie无效)、跨站脚本攻击(XSS)、不充分的会话管理、权限提升、会话混淆、利用Python代码注入、操作系统命令注入、电子代码簿、Pickle代码执行、密码块链、文件包含、IDOR、会话固定、填充oracle攻击、JWT攻击等。

- 文章最后提供了一个链接,该链接包含了所有的漏洞检查清单,包括业务逻辑、注册漏洞、绕过2FA、身份验证、IDOR等。

常见多语言代码存在的漏洞场景

这篇文章主要讲述了什么是polyglots(多语言代码)以及如何在渗透测试中使用它们。以下是文章的主要要点:

- Polyglots是一种“通用”有效载荷,由多个其他有效载荷组成。然而,当与使用WAF(Web应用程序防火墙)的系统工作时,polyglots通常效果不佳,因为一个具有正确准备的签名的系统不会允许我们的请求到达目的地。

- 文章分析了一个polyglot的构造,并解释了它的各个部分,包括ECMAScript的标签、多行注释、执行区域、单行注释、HTML标签的序列以及SVG元素。

- 文章还提供了其他一些polyglots的例子,包括Javascript代码和JPEG格式的polyglots。这些polyglots可以帮助绕过在页面上使用用户提交的图片的内容安全策略。

- 对于SQL注入,我们也可以创建使用SQL查询语言的polyglots。安全研究员Mathias Karlsson提出了一个例子。

- 文章还介绍了一个网站Polyglot innerht,用户可以在这个网站上提交他们自己的polyglots。有些polyglots可以支持多达20个上下文。

- 文章最后提供了一些参考资料,包括关于如何使用polyglot JPEG绕过CSP的研究,以及一个关于XSS Javascript polyglots的文章。

https://medium.com/@gpiechnik/what-are-polyglots-and-how-to-use-them-as-a-pentester-57ff5a58b977