继续了解最新的漏洞、漏洞和技术。

【支付漏洞】免费钱包充值,获得1000美金漏洞赏金

使用 Frida 和 OpenVPN 在 Flutter iOS 应用程序上绕过 SSL Pinning

这篇文章主要讲述了如何使用Frida和OpenVPN绕过Flutter iOS应用的SSL pinning。以下是文章的主要要点:

- Flutter是由Google创建的开源移动应用开发框架,使开发者能够从单一代码库创建原生编译的高性能移动、网页和桌面应用。Flutter使用基于Dart编程语言的反应式编程模型。Flutter应用使用一个名为libflutter.so的原生库,该库处理所有网络请求并不尊重设备的代理设置,这可能给渗透测试者在拦截HTTP流量时带来问题。

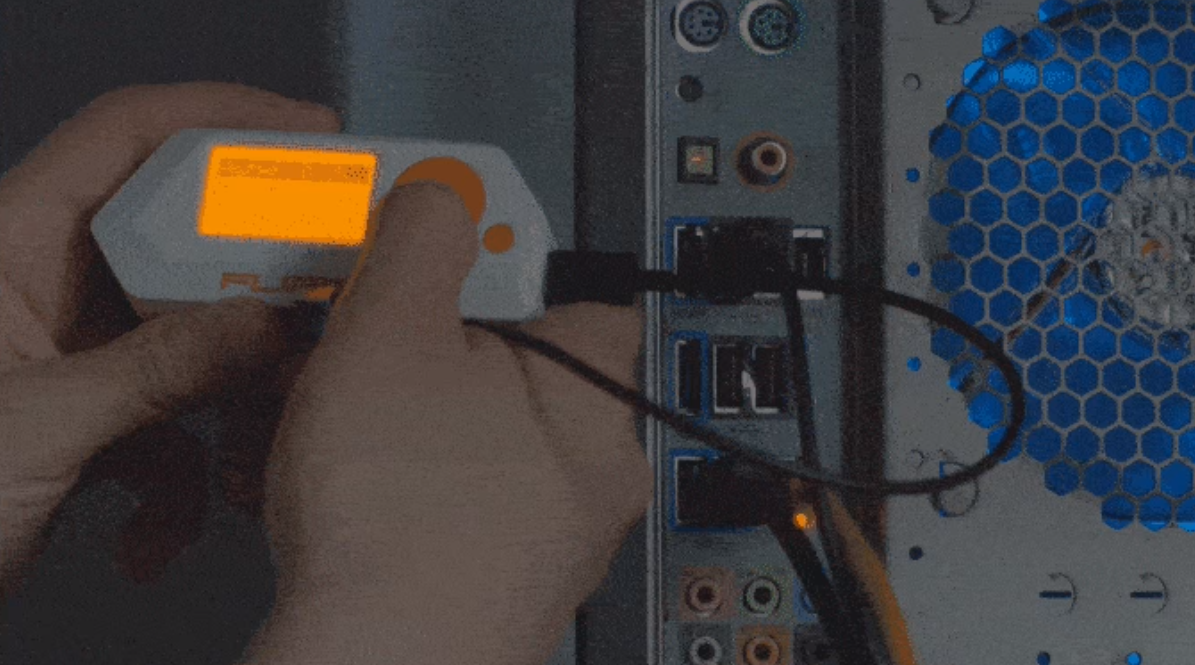

- 文章详细介绍了拦截iOS应用流量所需的前提条件,包括Kali虚拟机、Kali机器上的OpenVPN服务器、iOS设备上的OpenVPN客户端、越狱的iPhone、Kali/Windows机器上的Frida客户端、iPhone上的Frida服务器,以及iPhone上已安装的Burp证书。

- 文章详细介绍了如何在Kali VM上设置OpenVPN,包括如何下载和运行OpenVPN安装脚本,如何选择安装选项,以及如何启动OpenVPN服务。

- 文章还详细介绍了如何在iPhone上安装OpenVPN客户端,如何在根目录上启动Python HTTP服务器来托管OpenVPN配置文件,以及如何在iPhone的浏览器上访问Kali VM的IP地址,下载OpenVPN配置文件并将文件导入到iPhone上的OpenVPN客户端。

- 文章还详细介绍了如何设置MITM(中间人攻击),包括如何在Kali虚拟机重启后输入命令来重定向iOS设备的HTTP流量到Burp代理监听器,以及如何在Burp Suite代理设置中启用监听器并启用“Invisible proxy”模式。

- 文章最后介绍了如何使用Frida禁用SSL验证并拦截HTTPS流量,包括提供了一个Frida脚本的链接,以及如何使用Frida运行该脚本。

我如何进行 Web 应用程序黑客攻击、漏洞查找和执行 VAPT | 我的详细 VAPT 方法

这篇文章主要讲述了作者如何进行网络应用程序的黑客攻击、漏洞猎杀和VAPT(漏洞评估和渗透测试)的详细方法。以下是文章的主要要点:

- 作者首先介绍了他在进行网络应用程序安全测试时所遵循的系统方法,这种方法结合了各种技术和工具来识别漏洞和潜在的利用方式。

- 文章详细介绍了作者进行网络应用程序黑客攻击和VAPT的步骤,包括侦查、扫描和枚举、漏洞发现、利用、后期利用和横向移动、报告和修复。

- 作者详细介绍了他在侦查阶段使用的工具,如Nmap、Sublist3r和Google Dorks,以及他在扫描和枚举阶段使用的工具,如Nessus、Nikto和Burp Suite。

- 在漏洞发现阶段,作者通过手动测试、自动漏洞扫描器和模糊测试来发现特定的漏洞。例如,手动测试涉及到手动向网页表单注入SQL查询或恶意输入,以测试SQL注入或XSS漏洞。

- 一旦发现漏洞,作者将利用它们来获取未经授权的访问权限、升级权限或执行任意代码。这一步骤展示了漏洞的潜在影响和相关风险。

- 在获得对目标系统的访问权限后,作者通过进行后期利用活动和横向移动来进一步探索。这包括提升权限、在网络中转移和收集额外的信息。

- 最后,作者编写了一份详细的报告,详细说明了发现的漏洞、它们的潜在影响以及修复的可行建议。报告为开发人员和系统管理员提供了指导,以有效地解决已识别的问题。

- 作者还提供了一些他常用的资源,如单词列表、公开的漏洞赏金计划列表和dorks,以及他在Github上进行侦查的方法。

- 文章最后,作者分享了他的一些简单的漏洞赏金猎杀方法,包括理解网络应用程序的功能和目的、手动检查所有端点并根据自己的知识进行测试、创建要测试的关键区域的清单等。

CVE-2020–17519:vsociety 的 Apache Flink 目录遍历漏洞

这篇文章主要讲述了Apache Flink的一个目录遍历漏洞(CVE-2020-17519)。以下是文章的主要要点:

- Apache Flink的1.11.0、1.11.1和1.11.2版本中存在目录遍历漏洞,已被注册为CVE-2020-17519。

- 这个漏洞允许攻击者通过构造特殊的请求,访问到他们本不应该访问的文件和目录。

- 文章提供了一个链接,该链接指向vsociety网站,vsociety是一个供安全专业人士合作解决漏洞问题和进行网络交流的社区。

- 文章的作者是Mohammad Hussam Alzeyyat,他在LinkedIn上有一个个人页面,可以通过文章中的链接访问。

- 文章还提供了一个链接,该链接指向另一篇文章,讲述了sudo程序中的一个漏洞(CVE-2023-22809),这个漏洞允许攻击者绕过sudoedit的限制。

CVE-2023–32243 | 通过 Elementor 的 Essential Addons 插件接管 WordPress 帐户

这篇文章主要讲述了WordPress Essential Addons插件的一个安全漏洞(CVE-2023-32243),这个漏洞允许未经授权的用户提升他们的权限,以匹配WordPress站点上任何用户的权限,而无需进行身份验证。以下是文章的主要要点:

- Essential Addons for Elementor是一个用于Elementor页面构建器的附加插件,它通过提供额外的元素、模板和功能来扩展其功能。这个插件包含一个安全漏洞,使未经授权的用户可以提升他们的权限,以匹配WordPress站点上任何用户的权限,而无需进行身份验证。

- 只要知道用户的用户名,就可以重置他们的密码并访问他们的帐户。这个漏洞是由于密码重置功能中缺少密码重置密钥验证而产生的。相反,它直接修改指定用户的密码。

- 为了解决这个问题,该漏洞在插件的5.7.2版本中得到了解决。修复确保密码重置功能验证重置密钥,降低了权限升级的风险。这个漏洞被分配了CVE-2023-32243标识符。

- 文章还详细介绍了如何利用这个漏洞,包括如何获取WordPress用户名和nonce值,以及如何向admin-ajax.php发送POST请求。

- 最后,文章提供了一个Python脚本,该脚本可以自动获取WordPress用户名和nonce值,并发送POST请求以利用这个漏洞。

绕过内容安全策略

这篇文章主要讲述了什么是内容安全策略(CSP),以及如何在渗透测试中绕过它们。以下是文章的主要要点:

- 内容安全策略(CSP)是一种由网站所有者实施的安全特性,用于降低跨站脚本(XSS)攻击的风险。策略包括一组指令,指定浏览器应在网站上允许或禁止的内容类型。

- CSP的组成部分包括:指令源(定义策略适用的内容类型,如脚本、样式表、图像和多媒体);允许的源(指定可以加载内容的源,如网站自身的域或特定的外部域);禁止的源(指定不应加载内容的源,如不受信任的第三方域或内联脚本);报告端点(指定浏览器在CSP违规时应发送报告的端点,如服务器或日志文件)。

- 通过使用CSP,网站所有者可以防止攻击者将恶意代码注入到他们的网站,并保护他们的用户免受XSS攻击的利用。

- 文章详细介绍了如何在网页上找到CSP,以及如何使用浏览器的开发者工具查看HTTP响应头。

- 文章还讨论了一些常见的降低CSP有效性的问题,包括过于严格的策略、配置错误、兼容性问题、缺乏监控和缺乏认识。

- 文章最后通过一系列实验室练习,详细演示了如何绕过CSP,包括使用数据URI方案加载脚本、使用JavaScript评估函数重定向到任意域、使用base64编码的payload等。

https://medium.com/@iz_floresta/bypassing-content-security-policies-9a570a6a1528