继续了解最新的漏洞、漏洞和技术。

如何在 Web 应用程序中查找端点

这篇文章主要讲述了如何在网络应用中找到端点。以下是文章的主要要点:

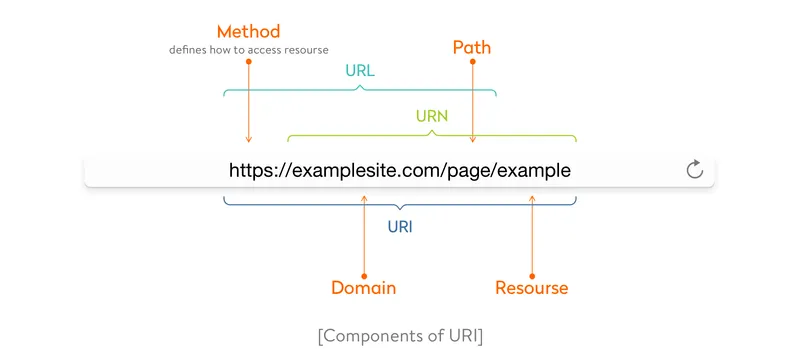

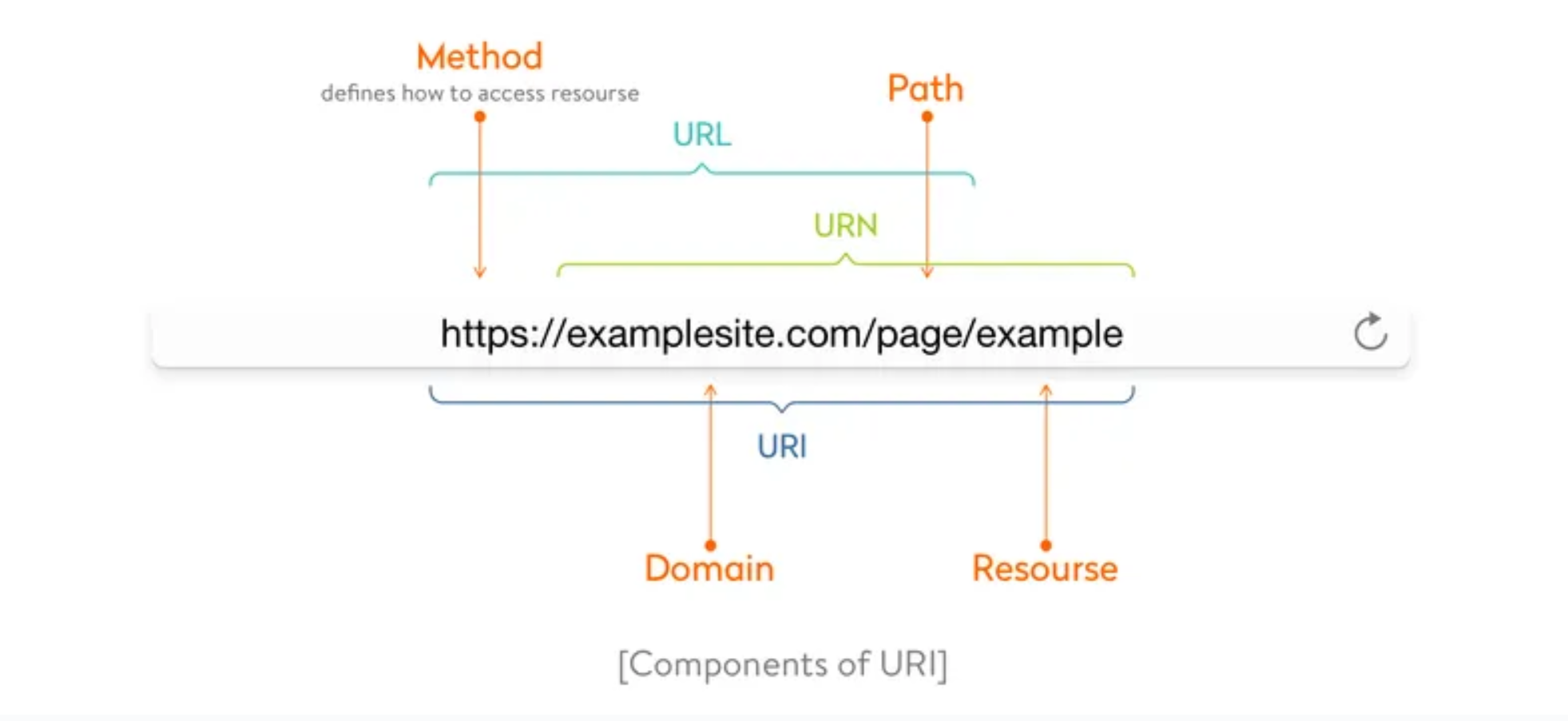

- 端点是网络服务的访问地址,通过引用这个URL,客户可以访问服务提供的操作。端点提供了寻址Web服务端点所需的信息。

- HTTP消息是服务器和客户端之间交换数据的方式,包括客户端发送的请求和服务器的响应。

- 识别和映射攻击面是寻找端点的第一步,需要识别不同的入口/出口点,如用户界面表单和字段、HTTP头和cookies、APIs、文件、数据库等。

- 有许多工具可以用来监控攻击面,如Burp Suite、HTTPie、Fiddler、Paw、OWASP ZAP和RESTer等。

- 手动爬行是找到端点的第一步,可以通过浏览整个网络应用程序并注意URL端点来完成。Burp Suite可以自动添加你浏览过的端点。

- 可以使用命令行工具如Katana来找到端点。Katana有不同的模式和选项,使用起来非常方便。

- 在找到.js文件后,可以分析.js文件以获取有用的信息。有一些工具可以帮助你自动完成这个任务,如hakrawler、gf、JSFinder.py、jsa.py和JScanner.py等。

- 最后一步是暴力破解,通过发送GET和POST请求来攻击认证和发现隐藏的内容/页面。有许多工具或脚本可以进行暴力破解,如Dirb、Feroxbuster、Wfuzz、Gobuster、Ffuf、Dirsearch、Dirbuster、Burp-Suite等。

- 文章的最后,作者提供了他的联系方式,包括Twitter和Github的链接。

https://medium.com/@alostwarrior/how-to-find-endpoints-in-web-applications-541ee1225b05

利用 Web 应用程序中的本地文件包含漏洞

这篇文章主要讲述了如何利用本地文件包含(Local File Inclusion,简称LFI)漏洞。以下是文章的主要要点:

- 本地文件包含漏洞是一种网络应用程序的常见漏洞,它允许攻击者包含服务器上已经存在的文件。这种漏洞通常发生在输入没有被正确清理的情况下,允许注入目录遍历字符(如点点斜杠)。

- 虽然大多数例子都指向易受攻击的PHP脚本,但我们应该记住,其他技术如JSP、ASP等也常见此类漏洞。

- 为了实验文件包含攻击,可以点击DVWA网页上的“File Inclusion”选项卡。仔细看看URL的最后一部分“…/?page=include.php”,网站试图加载一个名为“include.php”的页面。

- 通过使用文件包含技术,可以移动五个目录回来,并列出“/etc”目录中的“passwd”文件的所有信息。

- 文章提供了一个详细的例子,说明如何利用这种漏洞,包括如何复制“include.php”文件的直接路径并将其添加到链接,如何替换目录名,以及如何添加“/etc/passwd”到链接的末尾。

- 通过这种方式,攻击者可以利用本地文件包含漏洞,获取服务器上的敏感信息。

https://medium.com/purple-team/exploiting-local-file-inclusion-vulnerabilities-37a66702c17b

OTP 实施不当如何导致账户被接管(第 2 部分)

这篇文章主要讲述了如何不正确的OTP(一次性密码)实现可能导致账户被接管。以下是文章的主要要点:

- 文章首先回顾了之前关于登录过程中OTP实现错误的案例,这种错误主要有两个原因:OTP被当作唯一的密码使用,以及在生成OTP时,OTP明确地显示在API响应体中。

- OTP交换应该在所有情况下都被正确执行,包括登录、忘记密码、购买等。文章主要讨论了通过忘记密码流程中的不正确OTP应用。

- 通常,忘记密码过程应该遵循一定的步骤,但由于API响应体中明确显示了OTP数字,所以重复出现错误。文章详细介绍了在redacted.life网站上忘记密码序列的发生过程。

- 由于响应体中包含了密码,因此只要你有其他用户在redacted.life注册的电话号码,你就可以完全以他的身份行事,无需通过他的设备读取OTP。

- 根据观察,redacted.life网站存在以下不遵循基本规则的点:OTP包含在响应体参数中;对于特定用户ID(电话号码)在特定时间范围内,没有OTP再生的最大数量限制。

- 文章最后,作者提到将在另一篇文章中讨论另一个案例,并请读者对错误的OTP实现提出任何意见。

渗透测试人员的子域名爆破指南

这篇文章主要讲述了子域名枚举的各种技术,这是渗透测试和漏洞赏金猎人在进行安全评估时的重要步骤。以下是文章的主要要点:

- 子域名枚举是寻找一个或多个域的子域名的过程,这是侦查阶段的重要部分。子域名枚举可以揭示大量在安全评估范围内的域名/子域名,从而增加找到漏洞的机会。

- 文章详细介绍了各种子域名枚举技术,包括使用搜索引擎(如Google和Bing)的高级搜索操作符,利用第三方服务(如VirusTotal和DNSdumpster)聚合大量的DNS数据集,使用字典基础枚举,利用排列扫描,以及使用区域传输等。

- 文章还介绍了利用证书透明度(CT)项目的数据进行子域名枚举的方法。CT项目要求证书颁发机构(CA)将他们发布的每一个SSL/TLS证书公开到一个公共日志中。这些证书通常包含域名、子域名和电子邮件地址,这对攻击者来说是信息的宝库。

- 除了上述技术,文章还讨论了使用DNSSEC区域行走、利用互联网广泛扫描数据的项目(如Project Sonar)以及利用内容安全策略(CSP)头部信息进行子域名枚举的方法。

- 文章最后,作者提供了一个子域名枚举技术、工具和来源的简单参考,并鼓励读者进行分叉和定制。

https://blog.appsecco.com/a-penetration-testers-guide-to-sub-domain-enumeration-7d842d5570f6

我的第一个漏洞赏金:通过 Blind XSS 访问管理页面 1000 美元

这篇文章主要讲述了作者如何通过盲XSS(Cross-Site Scripting)漏洞访问管理员页面,并因此发现了他的第一个漏洞。以下是文章的主要要点:

- 盲XSS是一种XSS漏洞,当存储或反射的XSS载荷在应用程序的不同部分被执行时,通常在攻击者无法直接看到结果的地方,就会发生盲XSS。与常规的XSS漏洞不同,盲XSS可能更难识别和利用,因为攻击者不会立即收到反馈。

- 作者在学习漏洞赏金的四个月后,发现了一个盲XSS漏洞。这个发现使他能够控制example.com上的一个管理员页面。

- 作者在网站的聊天功能中使用XSSHunter的载荷,用户在这里询问有关属性的信息。一周后,他收到了XSSHunter的电子邮件通知,通知他的载荷已在admin.example.com上执行。

- 三个月后,作者决定重新查看XSSHunter的通知。他在凌晨3点跟踪链接到登录页面,用电子邮件中提供的替换网站的cookies,刷新页面,然后看到了管理员页面。

- 作者发现的漏洞对example.com的安全性产生了严重影响。它是由于网站的联系表单中输入清理不当导致的,允许攻击者插入载荷而不是联系信息,并拦截从读取消息的管理员那里获取的cookies。

- 作者的攻击与典型的存储XSS攻击不同,因为它针对的是管理员,而不仅仅是普通用户。这意味着他可能造成更多的损害,例如完全控制物业广告,访问客户信息,以及在广告描述中添加载荷或钓鱼URL以劫持用户账户。

- 这个漏洞为作者赢得了1000美元的赏金,这是他的第一个漏洞。

Ai安全:Prompt提示词注入漏洞POC

这篇文章主要讲述了如何通过提示注入(Prompt Injection)进行攻击的证明原理(Proof of Concept,POC)。以下是文章的主要要点:

- 提示注入是一种攻击方法,通过在提示中嵌入恶意命令,使大型语言模型(LLM)执行不期望的操作。间接提示注入是一种技术,其中恶意提示被托管在一个地方,它将最终出现在下游的提示中(通常托管在网页上)。当LLM搜索工具将其作为上下文提取时,它将接管下一个LLM执行的提示。

- 文章提供了一个证明原理的例子,它使用了目前最流行的LLM,OpenAI的ChatGPT。它使用了非常流行和有用的插件,并展示了最严重的影响(读取某人的电子邮件,这可能导致大多数人的其他账户被接管)。

- 文章详细解释了这个攻击是如何工作的,包括攻击者如何在他们的网站上托管恶意的提示注入载荷,如何通过初始应用程序/输入发送一个提示,请求从恶意网页获取一些数据,以及如何解释和执行上述提示注入,然后攻击者在他们的web服务器上接收密码重置令牌。

- 文章还讨论了如何打破隔离,即使用户不让终端用户访问允许Zapier访问你的电子邮件的系统,也可以通过间接注入载荷来进行攻击。

- 文章最后,作者提出了一些防范和保护的建议,包括不要在LLM应用程序中结合网络搜索或抓取工具和其他具有敏感访问权限或可以采取敏感操作的插件或工具。

- 文章的最后,作者提供了他的联系方式,包括Twitter和他的网站的链接。