继续了解最新的漏洞、漏洞和技术。

破解Slack App得到3500美金漏洞赏金

文章的核心要点如下:

- 漏洞发现:作者在Slack的安卓应用中发现了一个漏洞。这个漏洞是由于目录遍历,导致可以窃取密码。这个漏洞的重要性在于,它允许“跳跃”在账户之间,也就是说,你可以通过账户A攻击用户,并通过此方式获得他们也登录的账户B、C、D的访问权限。

- 漏洞的本质:在安卓应用中的核心漏洞是一个目录遍历攻击。作者偶然发现了一种上传文件的方法,这种方法让他可以通过观察Burp中的流量来设置路径。使用官方的Slack API并不能做到这一点,但以下的脚本给出了上传文件的路径。

- 利用安卓:在某些情况下,Slack执行这段代码以加载文件。对于作者来说,downloadPath来自于他之前输入的’filename’。这只在非常特定的情况下发生:应用无法渲染文件类型(它可以渲染很多类型);文件大于某个大小(几MB)。

- 利用:目录遍历攻击是一种美妙的事情,因为它们通常会导致远程代码执行(RCE)。这是通过替换操作系统执行或加载的二进制文件来完成的。不幸的是,作者的第一个RCE尚未发生,因为Slack应用并未从他能够写入的任何位置执行文件。

- 发现flannel.xml文件:作者通过大量的挖掘和一些“开源”研究,找到了一个名为“flannel.xml”的文件。Flannel看起来像是用于共享偏好的文件,它里面有一个URL。

总的来说,这篇文章详细描述了作者如何在Slack的安卓应用中发现并利用一个目录遍历漏洞,以及他是如何通过这个漏洞窃取密码的。

https://blog.safetorun.com/hack-the-slack-app-android-3-500-bug-bounty-287d350444ba

漏洞赏金猎人常用黑客语法

该网页的主要内容:

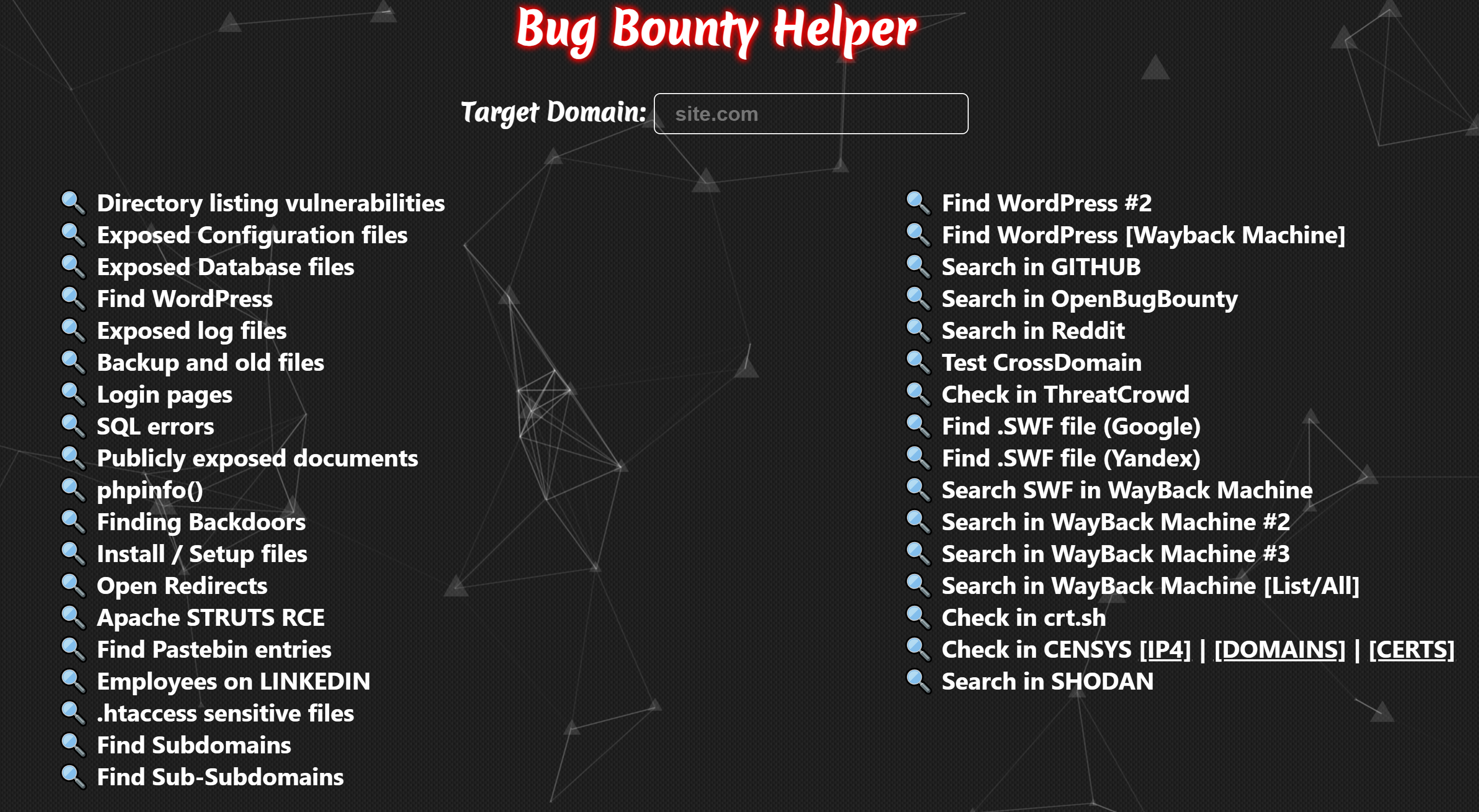

- 目标域名的漏洞搜索:包括目录列表漏洞、暴露的配置文件、暴露的数据库文件、查找WordPress、暴露的日志文件、备份和旧文件、登录页面、SQL错误、公开暴露的文档、phpinfo()、查找后门、安装/设置文件、开放重定向、Apache STRUTS RCE、查找Pastebin条目、LinkedIn上的员工、.htaccess敏感文件、查找子域名、查找子子域名等。

- 搜索工具:包括在GitHub、OpenBugBounty、Reddit、ThreatCrowd、SHODAN等平台上的搜索,以及在WayBack Machine上的多种搜索方式。

- 辅助网站:包括DNSBin(DNS的request.bin)、WordPress扫描工具、Facebook证书透明度监控(用于侦查)、IP转换器、域名历史检查器、源代码搜索引擎等。

这个网页的主要功能是提供一种方便的方式,让用户能够快速地在各种平台和工具中搜索可能存在的安全漏洞。

如何Bypass 403

这篇文章的核心要点如下:

- 403保护的含义:当你访问某些受限制的资源时,通常会收到403-Forbidden消息。但这个保护有时是可以被绕过的。

- 绕过403保护的方法:有多种方法可以绕过403保护,例如在请求中添加特定的头部信息,改变请求方法的类型,以及在URL中添加特定的路径。也可以使用自动化工具来应用这些403绕过的方法。

- 实际案例:作者尝试访问http://xyz.com/adminportal/的管理员面板位置,但被禁止。他使用了一个自动化工具(基本上是一个用于403绕过方法的bash脚本),并发现在一个情况下,响应代码从403变为200。手动在浏览器中测试后,他成功地绕过了保护。使用的方法就是在URL中简单地添加一个斜杠,使其变为http://xyz.com//adminportal/,并获得了对管理员门户的完全访问权限。

- 常用的绕过403保护的方法:

- 在请求中添加特定的头部信息:头部信息是HTTP协议的重要部分,它们包含了关于请求和响应的元数据。通过在请求中添加特定的头部信息,可以绕过403保护。常用的头部信息包括X-Custom-IP-Authorization,X-Forwarded-For,X-Forward-For,X-Remote-IP,X-Originating-IP,X-Remote-Addr,X-Client-IP和X-Real-IP。

- 改变请求方法的类型:请求方法类型指的是用来发起请求的HTTP方法类型。最常用的请求方法类型是GET和POST。通过改变请求方法类型,可以绕过403保护。例如,如果一个网站正在阻止GET请求,使用POST请求可能会允许访问资源。

- 在URL中添加特定的路径:通过在URL中添加特定的路径,可以绕过403保护。常用的路径包括/*,/%2f/,/./和/.。

总的来说,这篇文章提供了一种通用的概念和方法来绕过403保护,以及作者在实际案例中的操作步骤。

https://medium.com/@yashsancheti24/how-i-bypassed-403-protection-5d9adfcbb685

如何通过BugBounty计划获得10000美金漏洞赏金

文章的核心要点如下:

- 真实案例:文章首先介绍了一些成功的漏洞赏金猎人,包括阿根廷的19岁少年Santiago Lopez,他通过漏洞赏金项目赚取了超过200万美元的奖励;Mark Litchfield,自1995年以来一直参与漏洞赏金项目,赚取了超过150万美元的奖励;瑞典黑客Frans Rosen,他通过漏洞赏金项目赚取了超过100万美元的奖励;加拿大安全研究员Ron Chan,他报告了超过800个漏洞,赚取了超过60万美元的奖励。

- 理解基础:在参与漏洞赏金项目之前,首先需要理解这些项目的运作方式。通常,公司会在其网站上公布漏洞赏金项目的信息,包括他们正在寻找的漏洞类型、项目的范围以及他们提供的奖励。

- 提升技能:要在漏洞赏金项目中取得成功,你需要具备良好的软件安全和漏洞测试技能。这可能需要学习计算机语言、安全工具以及识别和报告漏洞的方法。

- 选择合适的项目:不是所有的漏洞赏金项目都一样,有些可能比其他的更有利可图。你应该专注于提供公平奖励的项目,这些项目应该是你最擅长识别的漏洞类型。

- 寻找漏洞:一旦你确定了要参与的漏洞赏金项目,就可以开始寻找漏洞了。这可能涉及到使用安全工具和技术来识别公司的系统或产品中的漏洞。

- 报告漏洞:在报告漏洞时,遵守项目的规则是非常重要的。这通常涉及到通过公司的漏洞赏金门户提交报告,你可能需要提供关于漏洞的详细信息,包括它如何被利用,以及你创建的任何概念证明或功能性的利用。

- 获取奖励:如果公司接受了你的漏洞报告,你可能会获得奖励。奖励的金额可能从几百美元到几万美元不等,具体取决于漏洞的严重程度和公司的奖励结构。

https://felipegomesbr.medium.com/how-to-make-more-than-10-000-with-bugbounty-prgram-4d51dca45feb

存储型Iframe注入和永久重定向漏洞

文章主要介绍了作者如何通过存储的iframe注入和永久的开放重定向来发现一个零日漏洞。以下是文章的核心要点:

- 漏洞描述:作者发现了Discourse平台的一个独特漏洞,攻击者可以利用这个漏洞将任何用户从Discourse重定向到攻击者想要的任何网站。这个漏洞存在于discourse-mermaid-theme-component中,它允许在创建主题和评论区加载iframe,并且iframe被存储在评论区。

- 漏洞利用:作者创建了一个小脚本,当用户访问时,它会将用户从原始网站重定向到另一个网站。这主要是因为脚本中使用的函数window.top.location.replace()。

- 漏洞影响:如果任何用户在任何帖子的回复中注入这个有效载荷,或者甚至创建帖子,其他用户将无法阅读那个帖子,因为他/她将被重定向到攻击者控制的网站。此外,攻击者可以利用这个漏洞将用户重定向到其他恶意网站。

- 漏洞修复:建议实施以下修复措施:接收用户输入时应进行过滤;从服务器发送回的数据应进行编码;实施CSP,并使用适当的响应头,如X-Frame-Options;限制加载有害的标签。

https://felipegomesbr.medium.com/how-to-make-more-than-10-000-with-bugbounty-prgram-4d51dca45feb

2023年如何使用JS获取漏洞赏金

文章主要介绍了如何在寻找漏洞赏金时使用JavaScript(JS)。以下是文章的核心要点:

- JavaScript文件的重要性:JavaScript文件作为客户端代码的仓库,可以作为网站的基础框架,特别是在现代环境中。随着技术的发展,作者观察到网站上存储在.js文件中的大量数据的普遍性增加。在检查网站的源代码时,常常会遇到对main.js和app.js的引用,这些对应于ReactJS。这些网站严重依赖JavaScript,并使用Ajax请求。这些文件包含了关于应用程序的全面信息,同时也为每个端点使用特定和不同的JavaScript文件。

- 寻找.js文件:寻找.js文件的过程相对简单。一种方法是在网页上右键点击并选择“查看源代码”(或访问view-source:https://www.website.com/)。然后,你可以在HTML代码中搜索“.js”的出现。这种方法适合手动黑客,因为它允许你识别只包含与你正在探索的特定端点相关的代码的.js文件。

- 你应该搜索的项目:包括新的端点、新的参数、隐藏的功能、API密钥和开发者注释。

- 使用命令行工具:文章提供了一些命令行工具的使用方法,包括Subfinder、httpx、waybackurls和grep,这些工具可以用来发现子域、检索历史URL、过滤JavaScript文件,并将结果保存在单独的文件中。

- 使用Nuclei进行扫描:一旦你得到了JS URL,你可以在它上面使用Nuclei的exposures标签来获取更多敏感信息。

https://adityashende17.medium.com/how-to-js-for-bug-bounties-edition-2023-7108b56d9db6