继续带大家了解最新的漏洞、漏洞和技术的第七天。

Ellucian Ethos Identity CAS 注销页面中反映的XSS漏洞

这篇文章的核心要点如下:

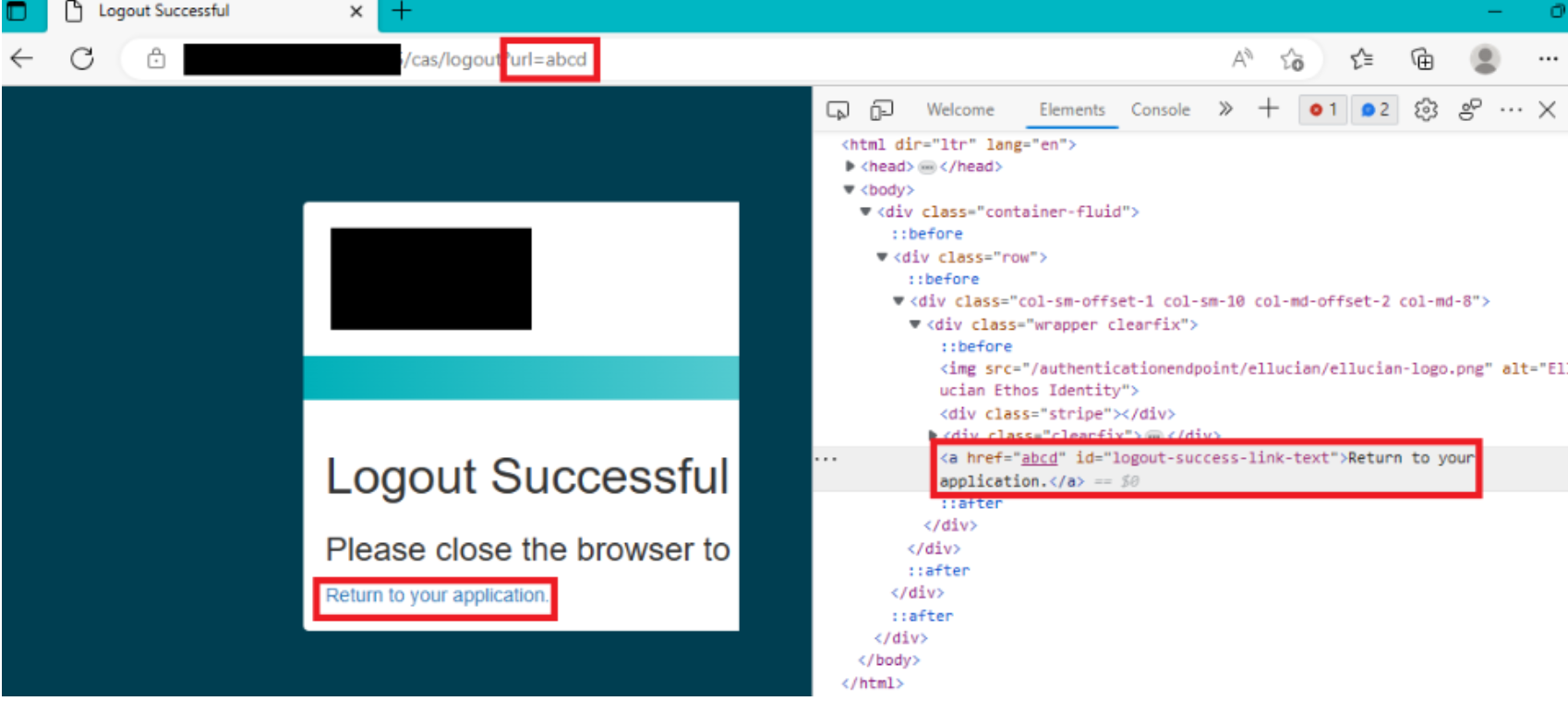

- 反射型跨站脚本攻击(XSS)漏洞:作者在Ellucian Ethos Identity CAS注销端点中发现了一个反射型XSS漏洞。这个漏洞只能在CAS部署中被利用。

- 漏洞发现过程:在2023年4月,作者在注销学院网站时发现URI中存在一个“url”参数,该参数控制了一个HTML标签中的重定向值。通过改变url参数到任意源,例如“example.com”,或者“abcd”,可以创建到该域的href属性。

- 绕过WAF的方法:作者通过添加双引号和关闭角括号,成功进行了HTML注入。通过尝试HTML标签,作者发现只有少数几个可以绕过WAF保护,包括iframe,svg和image。然后,他们能够将来自第三方域的iframes注入到网页中。

- 成功的XSS攻击:尽管成功地将href属性操纵为任意源和HTML注入已经足以证明存在漏洞,但作者还想进一步证明XSS是可能的。他们尝试了Javascript事件,并了解到一些事件,如“onload”被阻止,而“onerror”被允许。最终,他们找到了一个成功的绕过方法,并执行了XSS攻击。

- 漏洞报告:在成功绕过WAF并执行XSS攻击后,作者发现其他学院也在使用同样的软件,可能也存在漏洞。然后,他们联系了供应商Ellucian,并向他们报告了这个漏洞。

总的来说,这篇文章详细描述了如何发现和利用Ellucian Ethos Identity CAS注销端点中的反射型XSS漏洞,以及如何报告这个漏洞。

Adoble中发现的AEM漏洞

这篇文章的核心要点如下:

- Adobe Experience Manager(AEM):作者在研究Adobe的产品时,对AEM(Adobe Experience Manager)产生了兴趣。AEM是一种全面的内容管理解决方案,可以帮助组织创建、管理和通过各种渠道(包括网站、移动应用和表单)提供数字体验。

- 理解AEM的工作方式:在开始寻找漏洞之前,作者首先理解了AEM的工作方式,包括其组件和功能,如内容存储库、OSGi框架、创作环境、调度器、发布环境、集成和API以及可扩展性和部署。

- 发现漏洞:作者发现,由于配置错误,Web应用程序中的一些路径缺乏身份验证,允许普通用户进行更改。理想情况下,这些编辑只能由授权的管理员进行。

- 利用漏洞:作者找到了一些包含这些端点的词表,并开始模糊测试路径和端点。他们发现了一些路径,如“target/crx/explorer/ui/namespace_editor.jsp”。

- 报告漏洞:在发现并验证漏洞后,作者进行了报告。

- 自动化:作者建议使用nuclei模板来检测AEM(CMS),然后对所有目标进行模糊测试,并运行扫描器。

总的来说,这篇文章详细描述了如何发现和利用Adobe Experience Manager(AEM)中的漏洞,以及如何报告这个漏洞。

印度政府网站中基于时间的 SQL 盲注漏洞

这篇文章的核心要点如下:

- 盲注时间基础的SQL注入漏洞:作者在一个印度政府网站中发现了一个盲注时间基础的SQL注入漏洞。这个漏洞允许攻击者执行恶意的SQL语句,控制网站的数据库服务器。

- 漏洞发现过程:作者在研究网站时,发现在通知页面中,有一个选择城市的功能。在选择一个城市后,URL中出现了一个参数。作者尝试在这个参数上进行SQL注入测试,最初的尝试没有成功,但在尝试时间基础的SQL注入后,发现服务器的响应时间与注入的payload有关,这证明了存在SQL注入漏洞。

- 利用漏洞:确认存在漏洞后,作者使用SQLmap工具,成功地导出了数据库。

- 漏洞报告:作者将这个漏洞报告给了印度的NCIIPC,并得到了确认。

总的来说,这篇文章详细描述了如何发现和利用印度政府网站中的盲注时间基础的SQL注入漏洞,以及如何报告这个漏洞。

Android 应用程序渗透测试 — 第 1 部分:设置

这篇文章的核心要点如下:

- Android应用渗透测试环境的设置:作者详细介绍了如何为Android应用安全测试设置环境。这包括安装所需的应用程序,设置虚拟Android设备,以及在虚拟设备上安装apk。作者还介绍了如何使用代理(如Burp Suite)拦截Android设备的网络流量。

- Android Studio和虚拟设备的安装:如果你想在Android设备和应用上展示你的黑客技能,你需要一个设备来进行实验。Android Studio,一个Android应用开发的IDE,自带一个Android虚拟设备(AVD),可以模拟真实设备,这是开始你的黑客冒险的好地方。

- ADB(Android Debug Bridge):ADB是一个强大的工具,用于从计算机与Android设备或模拟器进行通信。ADB主要用于调试和测试目的,但也可以用于root设备,安装应用等。

- 目标apk的安装:有多种方法可以安装apk。在这个演示中,作者使用了来自github的allsafe apk。注意,这是一个故意不安全的Android应用。

- 设置代理以拦截网络流量:为了与HTTPS流量进行交互,你需要在你的Android设备上安装一个来自Burp Suite Professional的CA证书。为了获得此位置的写权限,我们需要使用-writable-system标志从cmd提示符启动模拟器。

总的来说,这篇文章详细描述了如何为Android应用渗透测试设置环境,包括安装Android Studio和虚拟设备,使用ADB,安装目标apk,以及设置代理以拦截网络流量。

启动网络安全漏洞赏金计划:学习最佳实践

这篇文章的核心要点如下:

- 启动一个成功的Bug赏金计划:文章强调了组织需要采取主动的防御策略来保护其数字资产,而Bug赏金计划就是这样的策略。这种计划鼓励道德黑客寻找并报告安全漏洞。

- 最佳实践和常见陷阱:文章引用了一些行业专家的经验和见解,提供了如何启动和运行成功的Bug赏金计划的最佳实践,包括慢慢来,从提交中学习,从攻击者的角度看产品,以及如何使Bug赏金计划更具包容性和协作性。

- Bug赏金计划的演变:文章强调了建立成熟的安全流程和工作队伍的重要性,而不是仅仅依赖Bug赏金计划。文章还宣布了创建一个网络安全学徒计划的决定。

- 成功管理Bug赏金计划:文章提供了一些建立信任和维持研究者关系的技巧,包括透明沟通,定期更新,及时奖励研究者,设置清晰的期望,以及分享已知问题以避免重复工作。

总的来说,这篇文章详细描述了如何启动和运行一个成功的Bug赏金计划,包括最佳实践,常见陷阱,以及如何建立和维持研究者关系。

学习恶意软件分析和逆向工程的热门书籍

这篇文章的核心要点如下:

- 学习恶意软件分析和逆向工程的重要性:作者强调了恶意软件分析和逆向工程对于网络安全专业人员的重要性。理解恶意软件的工作原理可以帮助预防未来的攻击并防御潜在的威胁。

- 推荐的学习资源:作者推荐了一系列的书籍,这些书籍提供了理解恶意软件和分析技术的全面指南。包括“Practical Malware Analysis: The Hands-On Guide to Dissecting Malicious Software”,“The IDA Pro Book, 2nd Edition: The Unofficial Guide to the World’s Most Popular Disassembler”,“Windows Kernel Programming”,“Malware Data Science: Attack Detection and Attribution”,“The Art of Memory Forensics: Detecting Malware and Threats in Windows, Linux, and Mac Memory”,“Antivirus Bypass Techniques: Learn practical techniques and tactics to combat, bypass, and evade antivirus software”,“Practical Binary Analysis: Build Your Own Linux Tools for Binary Instrumentation, Analysis, and Disassembly”,以及“Windows Internals: System architecture, processes, threads, memory management, and more, Part 1 (Developer Reference)”和“Windows Internals, Part 2 (Developer Reference)”。

- 书籍的内容和价值:每本书的内容都有详细的介绍,包括书的主题,作者,发布日期和价格。这些书籍涵盖了恶意软件分析和逆向工程的各个方面,包括基础知识,实践技巧,高级技术,以及相关的工具和资源。

总的来说,这篇文章为那些想要学习恶意软件分析和逆向工程的人提供了一份详细的书单,这些书籍可以帮助他们全面理解这个领域的知识和技术。

ChatGPT 如何公开其他用户的对话而不被视为漏洞

这篇文章的核心要点如下:

- ChatGPT的限制和可能的风险:文章讨论了ChatGPT的工作方式,特别是它如何处理输入数据、输出数据和语言数据。作者提出了关于ChatGPT可能会泄露用户输入数据的问题,并通过一系列的对话示例来证明这一点。

- ChatGPT的内存和数据处理:文章解释了ChatGPT如何使用临时存储来处理用户的输入数据,并生成相应的输出。作者强调了这种临时存储的短暂性和安全性,但也指出了这种方式可能会导致用户数据的泄露。

- ChatGPT的潜在问题和挑战:作者通过一系列的对话示例,展示了如何通过特定的问题和请求,获取ChatGPT的临时存储中的数据。这些示例揭示了ChatGPT可能会泄露用户的私人信息,包括个人名字、地点,甚至可能涉及到犯罪行为的信息。

- 对OpenAI的建议:作者建议OpenAI重新考虑他们接收问题的方式,理解可能存在的其他漏洞,并强调了ChatGPT作为一个智能学习系统,可能会面临的挑战和风险。

总的来说,这篇文章详细讨论了ChatGPT的工作方式,特别是它如何处理和存储用户的输入数据,以及这种方式可能带来的风险和挑战。

账户接管(不安全设计+响应操纵)

这篇文章的核心要点如下:

- 账户接管和响应操作:文章讨论了如何通过不安全的设计和响应操作来实现账户接管。作者通过一个实例,展示了如何在一个假设的网站上注册两个账户(攻击者和受害者),然后通过“忘记密码”功能和一次性密码(OTP)来接管受害者的账户。

- 利用UserId参数:作者发现,只需知道UserId参数,攻击者就可以更改任何用户的密码。这意味着攻击者可以只通过UserId参数来更新任何用户的密码。

- 绕过OTP限制:尽管应用程序会将OTP发送到注册的电子邮件地址,但作者发现可以通过响应操作来绕过这个限制。具体来说,他改变了登录请求的响应,将“OTP Required”改为“valid”,从而成功地绕过了OTP限制,并使用受害者的更新凭证成功登录。

- 学习和建议:作者强调了在代理工具中拦截请求以查找可能影响大量用户的参数(例如UserId)的重要性,以及尝试将多个漏洞链接在一起以增加影响的重要性。此外,他还建议仔细监控请求的响应,尤其是在像OTP验证、密码更改、登录等端点上。

总的来说,这篇文章详细描述了如何通过不安全的设计和响应操作来实现账户接管,包括利用UserId参数,绕过OTP限制,以及作者的学习和建议。

https://codewithvamp.medium.com/account-takeover-misconfiguration-response-manipulation-9d2305475004

这是一次成功的黑客攻击,包含SQL注入漏洞,存储型XSS,IDOR等

这篇文章的核心要点如下:

- 一次成功的黑客攻击:作者分享了他在Synack上发现的五个漏洞,这些漏洞使他在一天之内赚取了8000美元。这些漏洞包括两个SQL注入,两个存储型XSS,以及一个IDOR(不安全的直接对象引用)。

- SQL注入:作者通过使用Burp的MATCH和REPLACE功能找到了基于错误的SQL注入。他通过改变参数值(例如,将’test’改为’test’)来触发错误,并通过SQLmap来获取数据。

- 存储型XSS:作者在输入字段中使用了一个特定的有效载荷,成功地触发了两次存储型XSS。他通过查看JS输出来绕过一些过滤器,使有效载荷得以反映。

- IDOR:作者提交了两个IDOR,但只有一个被接受。他通过改变ID来查看其他用户的数据,这是一个非常简单的方法。他使用了Burp的一个扩展AutoRepeater来完成这个操作。

- 技巧和建议:作者建议使用MATCH和REPLACE功能来自动化赏金猎人的工作,并强调了写出优秀报告的重要性。他还鼓励读者花时间检查所有的东西,因为即使是基于错误的SQL注入也仍然存在。

总的来说,这篇文章详细描述了作者如何在一个周末通过黑客攻击赚取了8000美元,包括他发现的漏洞,他使用的工具和技术,以及他的建议和技巧。

https://infosecwriteups.com/a-great-weekend-hack-worth-8k-9bfda8ab65b9